L’authentification à deux facteurs (A2F) est une protection supplémentaire pour les comptes en ligne qui nécessite d’utiliser plus que votre nom d’utilisateur et votre mot de passe pour vous connecter.

En activant l’A2F, vous pouvez protéger l’accès à vos comptes en ligne même si vos mots de passe sont découverts. On vous explique ce qu’est l’A2F, comment elle fonctionne et pourquoi vous devriez l’utiliser partout où vous le pouvez pour protéger votre vie privée et votre sécurité en ligne.

- Qu’est-ce que l’authentification à deux facteurs (A2F) ?

- Pourquoi utiliser l’A2F ?

- Comment fonctionne l’A2F ?

- Les types d’A2F

- Quelle est la différence entre A2F et MFA (authentification multifacteur) ?

- Comment activer l’A2F ?

- Mot de passe de sauvegarde A2F

- L’A2F est-elle sécurisée ?

- Utiliser l’A2F partout

Qu’est-ce que l’authentification à deux facteurs (A2F) ?

L’authentification à deux facteurs (A2F), aussi connue sous le nom de vérification en deux étapes, est un moyen de sécurité qui exige deux formes d’identification quand vous vous connectez à un compte en ligne. Au lieu d’utiliser simplement votre nom d’utilisateur et votre mot de passe pour vous connecter, l’A2F vous demande de confirmer à nouveau votre identité pour accéder à votre compte.

Une fois que vous avez saisi votre mot de passe, vous pouvez avoir besoin de saisir un code généré par une application d’authentification sur votre téléphone, d’insérer une clé de sécurité physique ou bien d’utiliser une autre méthode pour prouver que c’est bien vous qui vous connectez.

Si vous avez déjà reçu un SMS avec un code d’accès pour vous connecter à un site internet après avoir saisi votre nom d’utilisateur et votre mot de passe, c’était une forme d’A2F.

Pourquoi utiliser l’A2F ?

Les mots de passe ne suffisent pas à protéger vos comptes en ligne. De nombreuses personnes utilisent encore un même mot de passe, facile à deviner, pour plusieurs comptes. Et même si vous utilisez des mots de passe forts et uniques pour chacun de vos comptes, ils peuvent quand même être révélés avec une fuite de données.

Comme les fuites de données sont de plus en plus fréquentes et que des milliards de mots de passe ont été révélés(nouvelle fenêtre) ces dernières années, il est possible que certains des vôtres en fassent partie. Voici comment vérifier si votre adresse électronique ou vos mots de passe ont été divulgués.

Parallèlement, les attaques de phishing/hameçonnage se multiplient et deviennent de plus en plus sophistiquées(nouvelle fenêtre). Même les utilisateurs expérimentés peuvent en être victimes. Des escrocs pourraient vous inciter à saisir votre mot de passe sur un faux site internet.

En activant l’A2F, si un mot de passe est piraté ou révélé, suite à un phishing/hameçonnage ou une fuite de données, votre compte en ligne restera en sécurité.

Comment fonctionne l’A2F ?

L’A2F vous demande de confirmer votre identité deux fois au moment de la connexion : d’abord avec votre nom d’utilisateur/mot de passe, puis avec un élément supplémentaire, comme un code de sécurité à usage unique ou une empreinte digitale.

Vérification en deux étapes

Voici les principales étapes de l’A2F, même si les détails varient selon le site internet, les applications et la méthode d’authentification qui est utilisée :

- Quand vous vous rendez sur un site internet ou que vous ouvrez une application, on vous demande de saisir votre nom d’utilisateur et votre mot de passe pour vous connecter.

- Les serveurs du site ou de l’application reconnaissent votre nom d’utilisateur et votre mot de passe.

- On vous demande alors une deuxième forme d’authentification, comme un code de sécurité à usage unique, une empreinte digitale, une clé physique que vous branchez ou une autre méthode.

- Une fois cette seconde authentification réussie (en fournissant le bon code de sécurité, l’empreinte digitale…), vous pouvez alors accéder à votre compte.

En résumé, avec l’A2F vous devez fournir votre nom d’utilisateur/mot de passe et un autre moyen de vérifier votre identité, que l’on appelle un facteur d’authentification.

Quels sont les facteurs d’authentification ?

Dans l’A2F, les facteurs d’authentification sont les moyens de prouver que c’est bien vous qui essayez de vous connecter. Il existe trois principaux types de facteurs d’authentification pour les comptes en ligne :

- Objet que vous possédez (facteur de possession) : une clé de sécurité physique, un téléphone portable ou une carte d’identité à puce.

- Information que vous connaissez (facteur de connaissance) : un mot de passe ou une phrase secrète, un numéro d’identification personnel (PIN) ou la réponse à une question de sécurité.

- Preuve physique de votre identité (facteur de caractéristiques biométriques) : votre empreinte digitale, votre visage, votre iris, votre rétine ou d’autres données biométriques

Certaines applications et certains sites internet peuvent utiliser deux autres facteurs pour sécuriser les comptes :

- Lieu où vous vous trouvez (facteur de localisation) : l’endroit à partir duquel vous essayez de vous connecter, déterminé par exemple par votre adresse IP(nouvelle fenêtre) ou le GPS de votre téléphone portable.

- Heure (facteur de temps) : l’heure à laquelle vous essayez de vous connecter ou le temps qu’il vous faut pour vous connecter, en partant du principe que la connexion prend un temps limité et prévisible.

Quand vous activez l’A2F pour un compte en ligne, si un malfaiteur découvre un seul des deux facteurs, comme votre mot de passe, il ne pourra pas aller plus loin. Il aura besoin d’un deuxième facteur pour accéder à votre compte.

Les types d’A2F

Les sites internet et les applications proposent différentes façons de sécuriser votre compte avec l’A2F, qui n’ont pas toutes le même niveau de sécurité. Voici les cinq principaux types d’A2F, avec leurs avantages et inconvénients.

A2F par SMS ou appel vocal

Quand vous activez l’A2F par SMS, vous devez communiquer un numéro de téléphone mobile. À la prochaine connexion, il vous sera demandé de saisir un mot de passe à usage unique (OTP/One Time Password) de cinq ou six chiffres. Ce mot de passe est envoyé par SMS sur votre téléphone, une fois que vous avez saisi votre nom d’utilisateur et votre mot de passe. Vous pouvez aussi recevoir le code par le biais d’un message vocal reçu sur votre téléphone.

Même s’il est facile de mettre en place et d’utiliser le SMS pour l’A2F, nous le déconseillons fortement pour les raisons suivantes :

- La messagerie SMS n’est pas chiffrée et n’est pas sécurisée par nature. Les hackers ont trouvé de nombreux moyens de contourner l’A2F par SMS, notamment en piratant le réseau SS7 pour intercepter les codes A2F et en redirigeant les numéros de téléphone grâce à des attaques de type SIM Swap(nouvelle fenêtre).

- Vous devez communiquer votre numéro de téléphone au site internet ou à l’application.

- Si vous avez configuré votre numéro de téléphone portable comme méthode de réinitialisation du mot de passe, un malfaiteur pourrait accéder à votre compte sans connaître le mot de passe.

Applications d’authentification

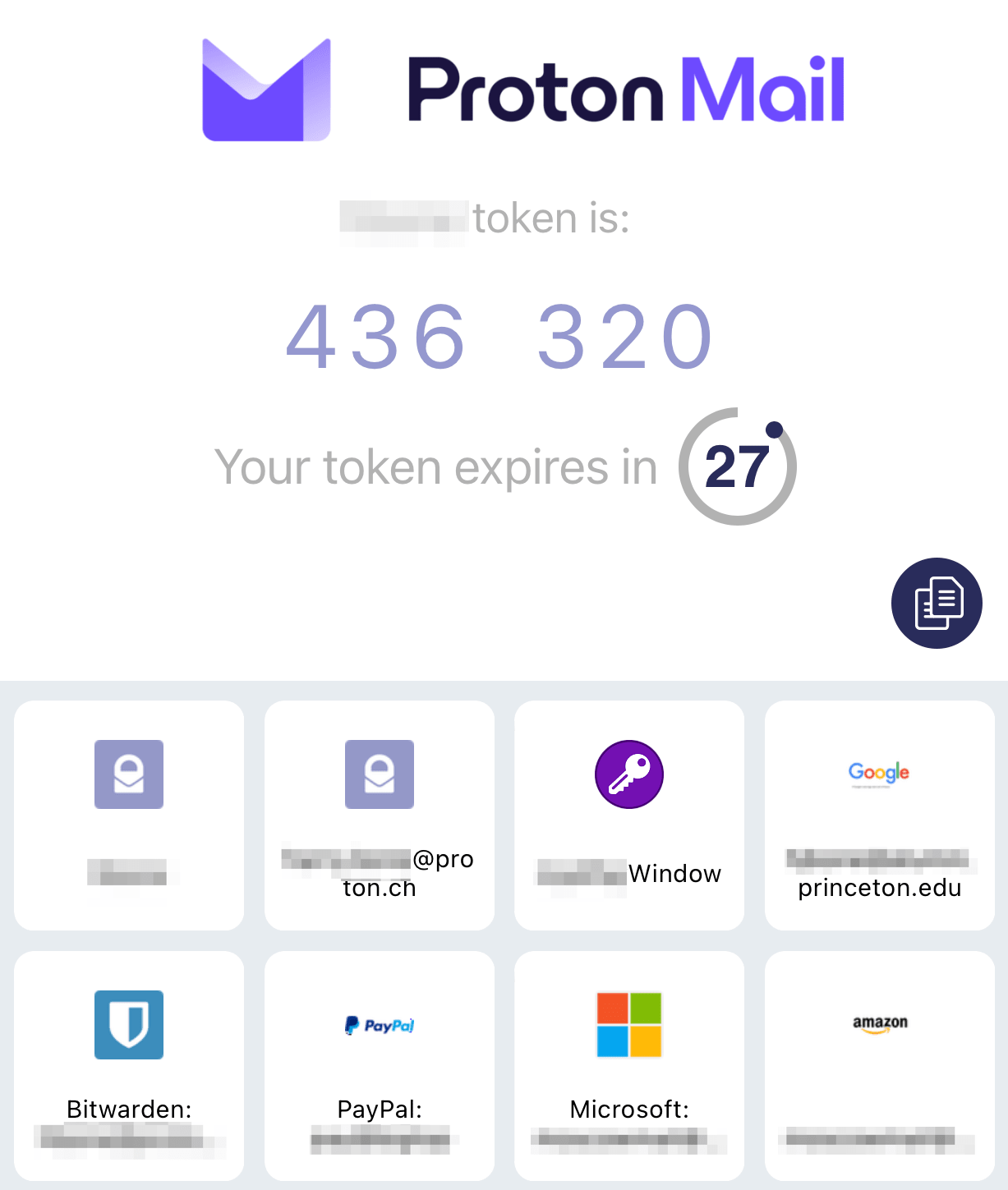

Le type d’A2F le plus courant nécessite d’utiliser une application d’authentification sur votre téléphone ou votre ordinateur pour générer un mot de passe à usage unique et à durée définie (TOTP/Time based One Time Password). L’application génère un nouveau code à six chiffres, aussi appelé jeton logiciel, toutes les 30 à 60 secondes.

Pour utiliser une application d’authentification, vous devez :

- Télécharger et installer une application A2F gratuite sur votre téléphone ou votre ordinateur. Les applications d’authentification les plus connues sont Authy, Google Authenticator et FreeOTP.

- Paramétrer chaque compte dans cette application, en scannant un code QR et en saisissant un code d’accès sur le site internet ou dans l’application.

À partir de ce moment-là, il vous sera demandé de saisir le code d’accès à six chiffres de l’application après avoir saisi votre nom d’utilisateur et votre mot de passe pour vous connecter.

Utiliser une application d’authentification pour l’A2F est une solution à la fois plus sûre et plus pratique que l’A2F par SMS ou appel vocal :

- Vous pouvez l’utiliser même sans capter le réseau parce que les codes sont générés sur votre appareil.

- Contrairement à l’A2F par SMS, si quelqu’un redirige votre téléphone vers son numéro, il ne peut pas accéder à vos codes A2F.

En revanche, si votre téléphone est volé ou endommagé, vous ne pourrez plus accéder à vos comptes. C’est la raison pour laquelle vous devez conserver votre mot de passe de sauvegarde A2F (aussi appelé clé de sauvegarde, clé d’initialisation, code de récupération ou code secret d’origine) de façon à ce qu’il soit disponible.

Clés de sécurité A2F

Une troisième option pour l’A2F consiste à utiliser une clé de sécurité physique, que l’on appelle aussi jeton matériel. Après avoir saisi votre nom d’utilisateur et votre mot de passe, il vous sera demandé de brancher un petit dispositif USB et d’appuyer sur un bouton pour accéder à votre compte.

Les clés A2F sont de toutes formes et de toutes tailles, mais la plupart ressemblent à des clés USB ou à des porte-clés, comme cette clé YubiKey de Yubico.

Reconnues comme l’une des méthodes d’A2F les plus sécurisées, les clés de sécurité sont aussi très pratiques. Vous n’avez pas besoin de sortir votre téléphone portable et d’ouvrir une application d’authentification à chaque fois que vous vous connectez.

Comme la plupart des clés A2F les plus appréciées, les YubiKeys respectent les normes d’authentification FIDO U2F et FIDO2.

Pour utiliser une clé de sécurité, vous devez :

- Acheter une clé et l’enregistrer auprès du site internet ou de l’application avec laquelle vous voulez l’utiliser.

- Brancher la clé quand on vous le demande et généralement appuyer sur un bouton pour vous connecter (après avoir entré votre nom d’utilisateur et votre mot de passe). Pour l’exemple ci-dessus avec YubiKey, il faut appuyer sur le « Y ».

Pour utiliser des clés de sécurité avec des téléphones portables, vous devez d’abord vérifier si votre téléphone ou son système d’exploitation les prend en charge. Apple a par exemple commencé à prendre en charge les clés de sécurité avec son iOS 16.3, sorti en janvier 2023.

Ensuite, vous pouvez soit brancher la clé (si vous avez une clé compatible), soit poser le téléphone sur la clé (si le téléphone et la clé sont compatibles NFC(nouvelle fenêtre)).

Même si tous les sites ne proposent pas encore l’A2F avec des clés de sécurité, cette solution devient de plus en plus courante et est considérée comme l’une des options les plus sûres pour l’A2F. Voici les principaux inconvénients des clés de sécurité :

- Vous devez acheter une clé (ces clés sont encore assez chères).

- Si vous perdez la clé ou si on vous la vole, vous n’aurez plus accès à vos comptes, à moins que vous n’ayez une copie de sauvegarde.

- Même s’ils sont généralement considérés comme sûrs, les systèmes A2F matériels comme les clés de sécurité ne sont pas à l’abri des piratages(nouvelle fenêtre).

Notifications push A2F

Certaines plateformes envoient désormais des demandes d’accès à l’A2F, appelées notifications push, directement sur votre téléphone ou votre ordinateur. Il vous suffit de vérifier la demande et d’y répondre par oui ou par non, comme dans l’exemple de Google ci-dessous.

Dans ce cas, il n’est pas nécessaire d’installer une application, d’entrer un code ou d’acheter une clé de sécurité. Les notifications push sont considérées comme l’une des méthodes A2F les plus sûres pour les raisons suivantes :

- Le site internet ou l’application envoie la notification par le biais d’une connexion sécurisée directement sur votre appareil, ce qui réduit considérablement le risque d’interception.

- Pour plus de sécurité, ces notifications peuvent aussi contenir des détails sur la tentative de connexion : l’endroit où vous vous trouvez, l’appareil que vous utilisez…

Il y a tout de même deux inconvénients majeurs aux notifications push :

- Votre téléphone doit être connecté à internet pour recevoir la notification.

- Étant donné le grand nombre de notifications qui apparaissent sur votre téléphone, vous pouvez facilement approuver automatiquement une notification sans la vérifier dans le détail.

A2F biométrique

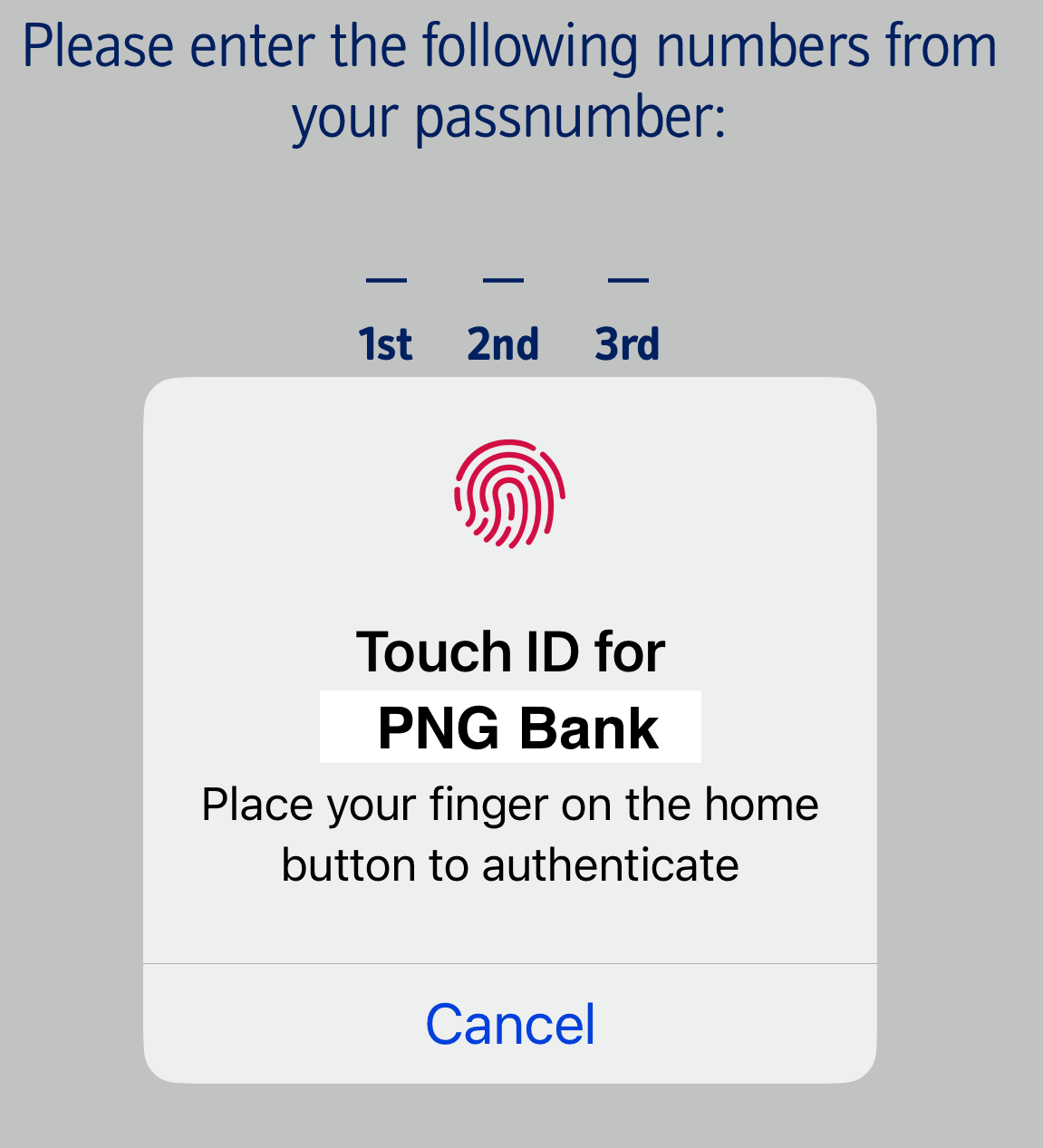

L’A2F biométrique, dans laquelle vous êtes vous-même l’élément de sécurité, est de plus en plus utilisée. Vos empreintes digitales, votre voix ou la numérisation de votre visage, de votre iris ou de votre rétine peuvent être utilisées pour prouver que c’est bien vous qui vous connectez.

De nombreuses applications bancaires vous permettent par exemple d’utiliser Touch ID sur iPhone ou Fingerprint Unlock (déverrouillage par empreinte digitale) sur Android pour accéder à votre compte bancaire une fois que vous avez saisi vos identifiants de connexion.

La vérification biométrique est souvent utilisée comme troisième moyen de vérification de votre identité dans l’authentification multifacteur (MFA/Multi-Factor Authentification).

Les données biométriques étant difficiles à falsifier, elles sont aussi de plus en plus utilisées pour fournir des moyens d’accès qui suppriment l’utilisation de mots de passe, ce que l’on appelle l’authentification sans mot de passe(nouvelle fenêtre).

L’authentification biométrique n’est cependant pas sans risque. Si un système A2F biométrique est piraté et que votre empreinte digitale ou votre scan facial est divulgué ou reproduit, vous ne pouvez pas les changer.

Quelle est la différence entre A2F et MFA (authentification multifacteur) ?

L’authentification à deux facteurs (A2F) est un type d’authentification multifacteur (MFA/Multi-Factor Authentification).

L’A2F exige de vérifier votre identité de deux manières pour vous connecter à un compte. La MFA veut simplement dire que vous devez vérifier votre identité au moins deux fois pour vous connecter, généralement de trois manières différentes.

Par exemple, pour vous connecter en utilisant la MFA, vous devrez peut-être :

- Saisir un mot de passe

- Répondre à une question de sécurité

- Fournir une empreinte digitale, saisir un code d’accès à partir d’une application d’authentification ou utiliser une clé de sécurité physique.

Les entreprises qui exigent un niveau de sécurité plus élevé utilisent la MFA. Les banques, les établissements médicaux et les administrations exigent souvent que vous mettiez en place un système de MFA quand vous vous inscrivez sur leur site.

Comment activer l’A2F ?

De plus en plus de sites internet et d’applications proposent désormais au moins une méthode pour l’A2F. Voici comment configurer l’A2F pour Proton et d’autres grandes plateformes technologiques.

Activer l’A2F pour Proton

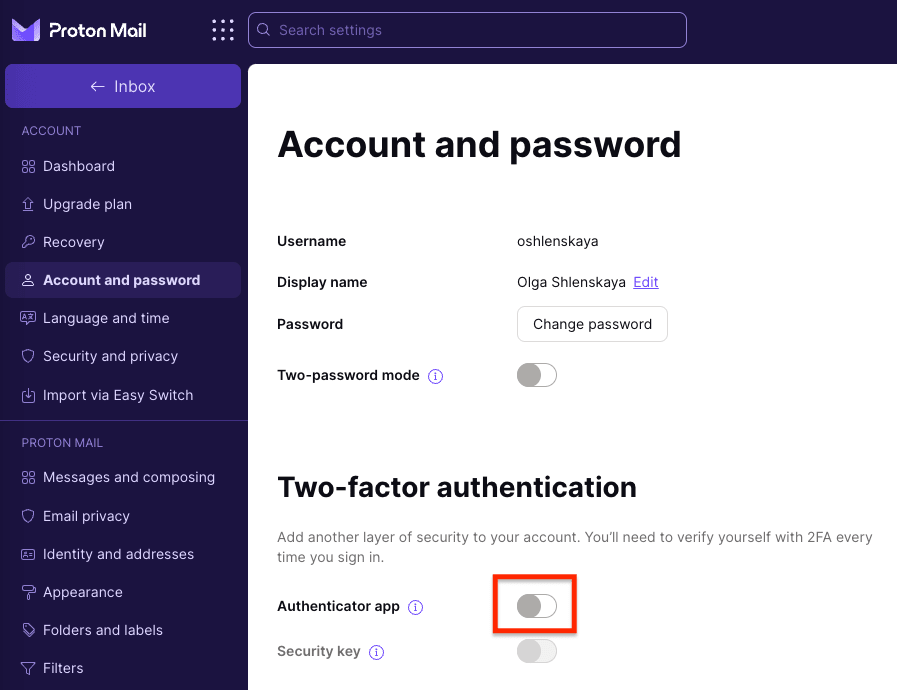

Pour activer l’A2F et configurer une application d’authentification avec votre compte Proton :

- Connectez-vous à votre compte Proton sur account.proton.me.

- Cliquez sur Paramètres → Accéder aux paramètres → Compte et mot de passe → Authentification à deux facteurs et activez Application d’authentification (ci-dessous Account and password → Two-factor authentification, dans les paramètres, pour activer Anthenticator app).

- Suivez les instructions à l’écran pour terminer la configuration.

Découvrez comment configurer l’A2F avec Proton

Vous pouvez aussi configurer une clé de sécurité A2F avec Proton.

Activer l’A2F pour Google

Google appelle l’A2F la validation en deux étapes. Pour l’activer sur votre compte Google :

- Connectez-vous à votre compte Google à l’adresse myaccount.google.com(nouvelle fenêtre).

- Dans le menu de gauche, sélectionnez Sécurité.

- Allez dans la rubrique Comment vous connecter à Google, puis sélectionnez Validation en deux étapes.

- Suivez les instructions à l’écran pour terminer la configuration.

Quand vous configurez votre application d’authentification, Google vous invite à utiliser l’application Google Authenticator. Vous pouvez toutefois utiliser n’importe quelle application compatible avec le système TOTP (mot de passe à usage unique basé sur le temps).

Activer l’A2F pour Apple (iPhone/iPad/Mac)

Pour activer l’A2F pour vos appareils Apple :

- Connectez-vous avec votre identifiant Apple sur appleid.apple.com(nouvelle fenêtre).

- Répondez à vos questions de sécurité, puis cliquez sur Continuer.

- Quand un message vous invite à mettre à niveau la sécurité de votre compte, cliquez sur Continuer.

- Cliquez sur Mettre à niveau la sécurité du compte et suivez les instructions à l’écran.

Vous pouvez aussi activer l’A2F à partir de votre iPhone, iPad ou Mac(nouvelle fenêtre).

Activer l’A2F pour Microsoft

Microsoft appelle l’A2F la vérification en deux étapes. Pour l’activer sur votre compte Microsoft :

- Connectez-vous à votre compte Microsoft sur account.microsoft.com(nouvelle fenêtre).

- Allez dans Sécurité → Notion de base sur la sécurité → Options de sécurité avancées.

- Dans la rubrique Sécurité supplémentaire, puis Vérification en deux étapes, cliquez sur Activer.

- Suivez les instructions à l’écran pour terminer la configuration.

Comme Google, Microsoft vous invite à utiliser sa propre application d’authentification (Microsoft Authenticator). Mais vous pouvez utiliser n’importe quelle application d’authentification qui prend en charge le TOTP.

Mot de passe de sauvegarde A2F

Si vous utilisez une application d’authentification sur un appareil mobile ou une clé de sécurité A2F et que votre appareil est perdu, volé ou compromis, vous pouvez perdre l’accès à vos comptes. C’est pourquoi la plupart des sites vous proposent des codes ou mots de passe de sauvegarde A2F : un ou plusieurs codes que vous pouvez utiliser pour vous connecter si votre méthode A2F ne fonctionne pas.

Téléchargez ou imprimez ces codes d’accès et conservez-les en lieu sûr. Vous pouvez aussi emporter une version papier de vos codes quand vous voyagez dans des régions où la réception du signal mobile ou le chargement de la batterie n’est pas fiable.

Pour les comptes les plus importants, nous vous recommandons de mettre en place plus d’une méthode A2F, dans la mesure du possible, pour disposer de plusieurs possibilités de connexion.

L’A2F est-elle sécurisée ?

Aucune méthode de connexion n’est sûre à 100 %, mais utiliser une forme d’A2F est nettement plus fiable que d’utiliser uniquement un mot de passe.

Notez que toutes les méthodes d’A2F ne se valent pas. Nous vous conseillons d’utiliser des applications d’authentification et/ou des clés de sécurité pour l’A2F, plutôt que des SMS, qui peuvent être interceptés.

Les données biométriques, comme les empreintes digitales et la reconnaissance faciale, sont généralement considérées comme sûres. Par ailleurs, certains dispositifs biométriques fonctionnent depuis des serveurs distants et posent la question de la protection de ces données(nouvelle fenêtre), car une donnée biométrique est une donnée sensible.

Quelle que soit la méthode A2F que vous utilisez, sa fiabilité est limitée à son maillon le plus faible, qui est généralement le mot de passe. Il est probable qu’à l’avenir, les plateformes en ligne adopteront des méthodes d’authentification utilisant un facteur hautement sécurisé, qui n’est pas basé sur la connaissance comme les mots de passe, ce qui permettra de les abandonner complètement(nouvelle fenêtre).

Apple a par exemple adopté les clés d’identification(nouvelle fenêtre), qui utilisent Face ID ou Touch ID pour vous identifier quand vous vous connectez à des sites internet et des applications, sans mots de passe. Les clés d’identification sont fortement sécurisées puisqu’elles se trouvent sur vos appareils et sont liées de façon cryptographique au site internet ou à l’application pour laquelle elles ont été créées.

Utiliser l’A2F partout

De plus en plus de sites internet et d’applications proposent l’authentification à deux facteurs pour sécuriser vos données personnelles en ligne.

Bien que certaines méthodes d’A2F, comme le SMS, soient moins sécurisées que d’autres, toute méthode d’A2F est beaucoup plus sûre que d’utiliser uniquement un mot de passe. Activez donc l’A2F partout où vous le pouvez et choisissez la méthode la plus sûre et la plus pratique pour vous.

Quand vous configurez l’A2F pour vos comptes, n’oubliez pas de télécharger ou d’imprimer les codes de sauvegarde s’ils sont disponibles. De nombreuses plateformes, comme Proton, vous permettent aussi de configurer l’A2F avec une application d’authentification et une clé de sécurité, pour que vous ayez toujours une solution de secours.

Si vous voulez mieux protéger votre vie privée en ligne, pourquoi ne pas sécuriser vos informations personnelles avec un compte gratuit Proton ? Avec Proton Mail, Proton Calendar, Proton Drive, Proton VPN(nouvelle fenêtre) et notre chiffrement de bout en bout, personne d’autre que vous ne peut accéder à vos données. Personne, pas même Proton. À bientôt, toujours en sécurité

—

Traduit et adapté par Elodie Mévil-Blanche.