Une cyberattaque contre France Travail (anciennement Pôle Emploi) a potentiellement exposé les données personnelles de pas moins de 43 millions de citoyens(nouvelle fenêtre).

Cette dernière cyberattaque est la deuxième attaque majeure à se produire en France en un mois, suscitant de vives inquiétudes quant à la menace de phishing (hameçonnage) une arnaque couramment utilisée par les pirates pour inciter les gens à partager des données sensibles ou à télécharger des logiciels malveillants pouvant conduire à l’usurpation d’identité ou la fraude à la carte d’identité.

Dans cet article, nous passons en revue ce que vous devez savoir sur l’attaque contre France Travail et comment vous pouvez vous protéger contre d’éventuelles escroqueries par phishing.

- Ce qu’il faut savoir sur la cyberattaque de France Travail

- Comment vos données peuvent-elles être utilisées après une attaque ?

- Comment vous protéger ?

- Protégez votre vie privée avec Proton

Ce qu’il faut savoir sur la cyberattaque de France Travail

Quand a eu lieu l’attaque ? Le 13 mars, France Travail a annoncé(nouvelle fenêtre) avoir été victime d’une cyberattaque survenue entre le 6 février et le 5 mars.

Combien de personnes ont été touchées ? La CNIL (Commission nationale de l’informatique et des libertés) a estimé que l’attaque a conduit au vol des données personnelles de près de 43 millions de citoyens. Les mots de passe et les coordonnées bancaires n’ont pas été volés selon la CNIL, mais d’autres informations sensibles sur les demandeurs d’emploi ont été compromises.

Quelles données ont été exposées ? Les noms et prénoms, numéros de sécurité sociale, dates de naissance, adresses e-mail, adresses postales et numéros de téléphone.

Comment savoir si vous êtes concerné ? Vous pourriez être concerné si vous êtes actuellement inscrit comme demandeur d’emploi sur France Travail, si vous avez été inscrit au cours des 20 dernières années ou si vous avez une page candidat sur leur site internet.

Contexte : cette attaque intervient quelques semaines après qu’une faille de cybersécurité a ciblé des prestataires de tiers payant des mutuelles. Les hackers ont saisi des données très similaires, qui concernerait 33 millions de personnes.

Comment vos données peuvent-elles être utilisées après une attaque ?

Chaque donnée personnelle peut être utilisée par des hackers. La première étape pour vous défendre contre des attaques est de comprendre comment vos données peuvent être utilisées contre vous.

- Adresse e-mail : une adresse e-mail exposée suffit à remplir votre boite mail de spams (messages indésirables). La plupart sont inoffensifs et vous obligent simplement à les supprimer régulièrement. Mais certains sont plus dangereux parce que les attaquants peuvent les utiliser dans des escroqueries de type phishing (hameçonnage) pour intégrer des liens malveillants qui semblent en apparence provenir d’une source fiable.

- Nom et numéro de téléphone : utilisés ensemble par un pirate informatique, ils permettent des messages et/ou appels frauduleux. Par exemple, vous pourriez recevoir un appel ou un SMS d’une personne se faisant passer pour un employé de France Travail, qui vous informe d’un problème avec vos coordonnées bancaires pour vos indemnités de chômage. En cliquant sur un lien ou en téléchargeant un document, vous pouvez télécharger un logiciel malveillant sans le savoir.

- Adresse postale : cette information peut être utilisée dans une escroquerie plus élaborée dans laquelle un escroc pourrait vous appeler ou vous envoyer un e-mail et faire référence à un courrier frauduleux qu’il vous aura effectivement envoyé.

- Numéro de sécurité sociale et date de naissance : ces informations peuvent donner assez de crédibilité à un hacker pour réussir à accéder à vos comptes.

Comment vous protéger ?

Si vous avez été victime d’une fuite de données, pas de panique. Avoir les bons réflexes et suivre quelques conseils simples peut vous aider à réduire les risques de dommages supplémentaires.

Reconnaître les expéditeurs douteux

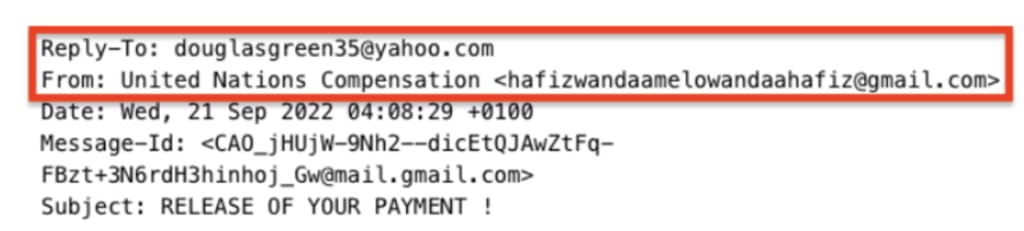

Quand vous recevez un e-mail, le nom de l’expéditeur qui apparaît dans le champ « De » n’est pas toujours une information fiable. Dans l’exemple ci-dessous, l’adresse e-mail de l’expéditeur est suspecte.

Le fait que l’adresse Gmail soit un charabia est le signe que l’e-mail est peut-être malveillant.

Vérifier les liens avant de cliquer dessus

Quand vous avez la possibilité de cliquer sur un lien dans un e-mail, l’URL est généralement cachée derrière un bouton ou une phrase qui renvoie vers une page web.

Si vous utilisez un ordinateur, vous pouvez passer votre curseur sur le lien, sans cliquer dessus, pour vérifier l’URL. Vous pouvez aussi cliquer avec le bouton droit sur le lien et sélectionner « Copier l’adresse du lien » pour la coller ailleurs.

Vous remarquerez, par exemple, que l’URL dans l’e-mail que vous avez reçu concernant un problème de livraison urgent est www.post.fr/probleme/livraison au lieu de l’URL officielle www.laposte.fr/outil/ utilisée pour suivre les expéditions. Il s’agit d’un autre signe que quelqu’un vous cible dans le cadre d’une arnaque.

Proton Mail rend cela encore plus facile sur le web, sur votre iPhone et sur vos appareils Android grâce à l’outil de confirmation de lien intégré, qui affiche l’URL complet des liens et vous demande une confirmation avant de les ouvrir.

Utiliser des alias d’adresse e-mail

Un moyen efficace de se défendre contre les attaques par e-mail est de limiter le nombre de personnes qui connaissent votre véritable adresse e-mail.

Proton Mail a lancé des alias « hide-my-email » pour vous aider à garder votre véritable adresse e-mail privée. Un alias d’adresse e-mail « hide-my-email » est simplement une autre adresse qui transférera automatiquement tous les e-mails reçus vers votre boite principale. Vous recevez tous les messages, mais votre véritable adresse et votre identité restent cachées et protégées.

Si vous achetez quelque chose en ligne et que vous devez créer un compte ou donner une adresse e-mail pour finaliser la commande, vous pouvez utiliser un alias au lieu de votre véritable adresse e-mail. Si l’alias est exposé lors d’une fuite de données, vous pourrez tout simplement le désactiver. Vous pouvez même utiliser un alias différent pour chaque service ou compte en ligne, ce qui vous permettra d’identifier précisément ceux qui ont été compromis.

Protégez votre vie privée avec Proton

Proton a été lancé suite à une campagne de financement participatif (crowdfunding) par des scientifiques qui se sont rencontrés au CERN (Organisation européenne pour la recherche nucléaire) avec comme objectif de créer un meilleur internet, avec lequel le respect de la vie privée et la liberté passent avant tout, et où chacun a le contrôle total de sa vie numérique.

Proton utilise le chiffrement de bout en bout pour protéger vos e-mails, votre calendrier, vos fichiers stockés sur le cloud, vos mots de passe et identifiants de connexion, ainsi que votre navigation sur internet(nouvelle fenêtre). Notre architecture de sécurité est conçue pour garder vos données invisibles et protégées. Même Proton ne peut pas y accéder.

En choisissant un service de messagerie électronique sécurisé, vous contribuez à créer un meilleur internet, respectueux de la vie privée.