Beim E-Mail-Spoofing verwenden Angreifer eine Technik, um eine Nachricht so erscheinen zu lassen, als käme sie von einem legitimen Absender – eine gängige Methode bei Phishing und Spam-E-Mails.

Lerne, wie Spoofing funktioniert, wie du gefälschte Nachrichten identifizierst und wie du dich vor Spoofing-Angriffen schützt.

Definition von E-Mail-Spoofing

Spoofing vs. Phishing

Beispiele für E-Mail-Spoofing

Wie funktioniert E-Mail-Spoofing?

Erkennung von E-Mail-Spoofing

Verhinderung von E-Mail-Spoofing

Schütze deine Domain vor E-Mail-Spoofing

Definition von E-Mail-Spoofing

E-Mail-Spoofing liegt vor, wenn Angreifer das Absenderfeld einer E-Mail fälschen („spoofen“), um es so aussehen zu lassen, als käme sie von einem anderen Absender.

Zum Beispiel können sie das Von-Feld einer Nachricht ändern, um sie scheinbar von einer Person oder Organisation erscheinen zu lassen, der du vertraust. Spoofing-E-Mails sind ein Werkzeug, das Angreifer nutzen, um Phishing-Angriffe zu starten, Spam oder Malware(neues Fenster) zu verbreiten oder andere Arten von Cyberkriminalität zu begehen.

Spoofing vs. Phishing

Spoofing wird manchmal mit Phishing verwechselt, aber sie sind nicht dasselbe. Spoofing bedeutet das Fälschen von Feldern in einer E-Mail, um sie so aussehen zu lassen, als käme sie von jemand anderem.

Phishing bedeutet das Senden von E-Mails oder anderen Nachrichten, die versuchen, dich dazu zu bringen, auf einen schädlichen Link zu klicken oder Malware herunterzuladen, was oft zu Identitätsdiebstahl, Kreditkartenbetrug oder anderer Cyberkriminalität führt.

Spoofing ist eine Methode, die Angreifer in Phishing-E-Mails verwenden, um dich in falscher Sicherheit zu wiegen. Wenn du den Absender kennst, bist du eher geneigt, auf einen schädlichen Link zu klicken, einen Anhang herunterzuladen oder auf eine Phishing-E-Mail zu antworten.

Beispiele für E-Mail-Spoofing

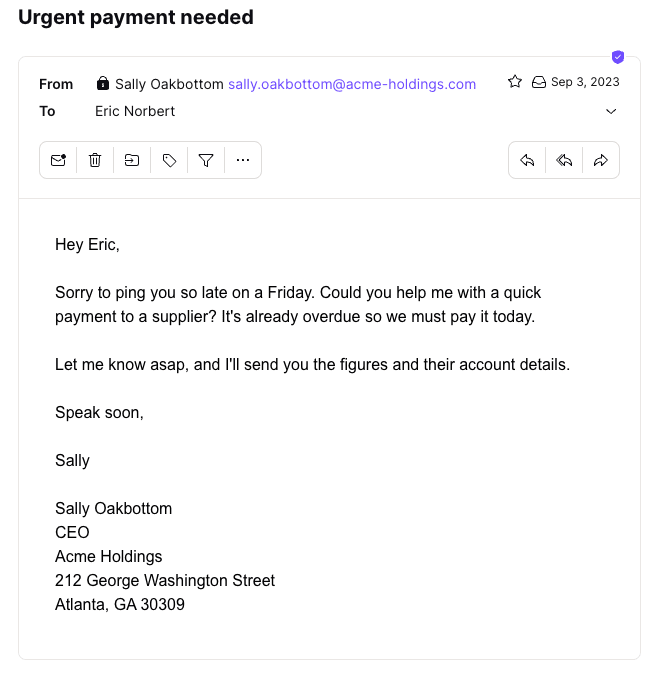

Hier ist ein Beispiel für eine E-Mail mit einem gefälschten Anzeigenamen im Von-Feld:

Obwohl der Anzeigename [email protected] lautet, ist die Domain in der nachfolgenden E-Mail-Adresse @paypat4835761.com, die nicht die offizielle @paypal.com-Domain ist – eines von vielen Anzeichen für Phishing in dieser E-Mail.

Hochgradig personalisiertes Spoofing kann in Phishing-E-Mails verwendet werden, um jemanden zu imitieren, den du persönlich kennst. Zum Beispiel könntest du eine gefälschte E-Mail „von deinem Firmen-CEO“ erhalten, die darauf abzielt, dich zu einer Handlung zu verleiten – ein Angriff, der als Spear-Phishing bekannt ist.

Im obigen Beispiel sind sowohl der Anzeigename als auch die Adresse gefälscht, und die Nachricht sieht echt aus. Aber würde deine Chefin Sally so etwas tun? Ist das ihre übliche Begrüßung, ihr Schreibstil und ihre Verabschiedung?

Wenn du Zweifel hast, ruf sie an oder schreib ihr eine Nachricht, um es herauszufinden, oder du könntest am Ende Geld an Betrüger senden. Spear-Phishing ist eine der Hauptmethoden, die Cyberkriminelle für Betrug im Geschäftsumfeld per E-Mail (BEC)(neues Fenster) verwenden.

Wie funktioniert E-Mail-Spoofing?

Wenn du eine E-Mail sendest, wird das SMTP (Simple Mail Transfer Protocol) verwendet, um deine Nachricht im Internet zu übertragen. Sie durchläuft eine Reihe von „Sprüngen“ zwischen SMTP-Servern, bevor sie an deinen Empfänger zugestellt wird.

Allerdings hat SMTP keine integrierte Authentifizierung, sodass es für einen Angreifer relativ einfach ist, einen SMTP-Server zu nutzen, um die Felder in E-Mail-Headern zu fälschen. E-Mail-Header sind der versteckte Teil von E-Mails, der wichtige Informationen zur Identifikation und Authentifizierung von Nachrichten enthält (erfahre wie man E-Mail-Header liest).

Hier sind einige Felder, die Angreifer oft fälschen:

- Von: Dies ist die Adresse, von der die E-Mail gesendet wurde, und das am häufigsten gefälschte Feld. Indem dieses Feld gefälscht wird, kann ein Angreifer die Nachricht so erscheinen lassen, als käme sie von einer vertrauenswürdigen Quelle.

- Antwort an: Dies ist eine optionale Adresse, an die Empfänger antworten können. Ein Angreifer kann deine Antwort an eine betrügerische Quelle umleiten, indem er dieses Feld fälscht.

- Rückweg: Auch bekannt als „Bounce-Adresse“, ist dies der Ort, an den eine E-Mail zurückgeschickt werden sollte, wenn sie nicht zugestellt werden kann, ähnlich einer Rücksendeadresse bei normaler Post.

- Empfangen: Für jeden „Sprung“ auf der Reise einer Nachricht wird die IP-Adresse jedes SMTP-Servers in einem Empfangen-Feld angegeben. Fortgeschrittene Angreifer können die IP-Adresse fälschen, um eine Nachricht so aussehen zu lassen, als käme sie aus einem bestimmten Ort, obwohl das nicht immer einfach ist. Zum Beispiel fügt bei Proton Mail unser Mailserver den neuesten Empfangen-Header hinzu, sodass die IP-Adresse hier unwahrscheinlich gefälscht ist.

Da gefälschte E-Mails legitim erscheinen, könntest du dazu verleitet werden, sensible Informationen preiszugeben, schädliche Links anzuklicken oder andere schädliche Handlungen vorzunehmen.

Zum Beispiel könntest du eine Nachricht von einem Unternehmen erhalten, das dich bittet, bestimmte persönliche Details „zu bestätigen“. Wenn du jedoch auf Antworten klickst und das Antwort an-Feld gefälscht ist, könntest du sensible Details direkt an Betrüger senden.

Wie man E-Mail-Spoofing erkennt

Du kannst eine gefälschte Nachricht erkennen, indem du ihren Inhalt und die Header überprüfst. Hier sind vier Wege, um eine gefälschte E-Mail zu erkennen.

1. Überprüfe den Anzeigenamen und Absender

Stimmen der Anzeigename und die E-Mail-Adresse oben überein? Im folgenden Beispiel sagt der Anzeigename „UPS“, aber die Domain in der nachfolgenden Adresse (@bmwsetkani.cz) hat offensichtlich nichts mit dem Versandunternehmen zu tun — ein sicheres Zeichen dafür, dass die Nachricht gefälscht ist.

2. Überprüfe den Inhalt

Neben dem Anzeigenamen und der E-Mail-Adresse im Von-Feld, überprüfe den Rest der Nachricht. Stimmen die Kontaktdaten (E-Mail-Adresse, Telefonnummer und Postadresse) mit dem überein, was du online für dieses Unternehmen oder den Absender finden kannst?

Hat die Nachricht andere Anzeichen von Phishing, wie offensichtlich gefälschte Firmenlogos, eine allgemeine Begrüßung, Grammatik- oder Rechtschreibfehler, dringende Anfragen, Drohungen oder Angebote von Preisen? Wenn du einen Computer verwendest, kannst du mit der Maus über Links fahren (klicke sie nicht an!), um zu überprüfen, ob die URLs echt aussehen.

3. Untersuche die Haupt-Header-Felder

Wenn der Anzeigename und das Von-Feld übereinstimmen und echt aussehen und du immer noch Zweifel hast, überprüfe den E-Mail-Header.

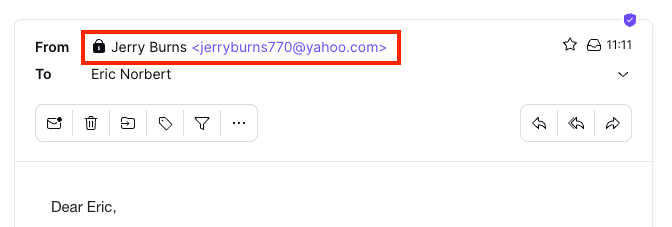

Stimmen zuerst die Adressen in den Feldern Von, Rückweg und dem optionalen Antwort an überein? Zum Beispiel ist im folgenden Nachricht der Anzeigename „Jerry Burns“ und die E-Mail-Adresse „[email protected]“, die mit der Adresse im Return-Path übereinstimmt.

Beachte, dass automatisierte Transaktions-E-Mails oft eine Return-Path-Adresse verwenden, die nicht genau mit der Von-Adresse übereinstimmt, um die nicht zugestellte Nachricht einem bestimmten Empfänger zuordnen zu können. In diesen Fällen überprüfe, ob die Basisdomäne (yahoo.com) übereinstimmt.

Zweitens, sieht die Domäne im Empfangen-Feld legitim aus? Jeder SMTP-Server fügt dem Header ein Empfangen-Feld hinzu, also überprüfe das erste Empfangen-Feld, das am nächsten zum Ende steht.

Zum Beispiel entspricht die Basisdomäne in der SMTP-Serveradresse oben yahoo.com, die mit der E-Mail-Domäne im Von-Feld übereinstimmt. Beachte jedoch, dass Unternehmen oft Drittanbieter zum Versenden von E-Mails nutzen, sodass du hier einen Server von einem Massen-E-Mail-Dienst wie SendGrid oder Mailchimp sehen könntest. Wenn du unsicher bist, suche online nach den Serveradressen, um zu überprüfen, ob sie echt sind.

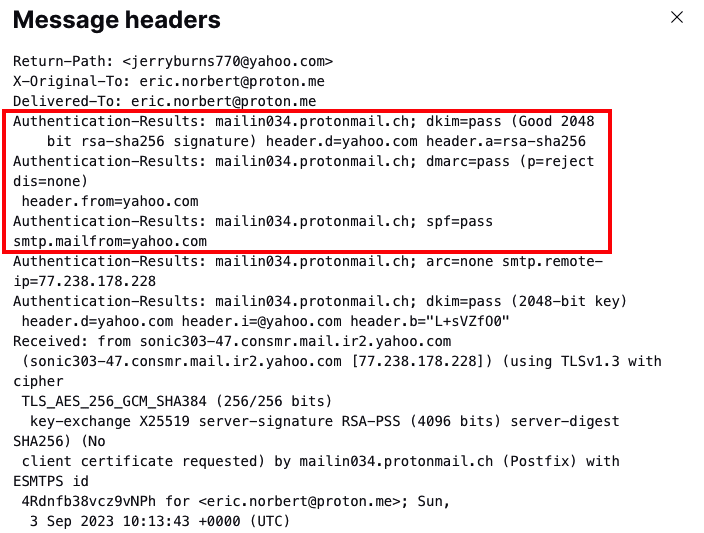

4. Überprüfe die Authentifizierungsergebnisse

Während der Inspektion des E-Mail-Headers überprüfe das Feld Authentication-Results. Wenn der Absender SPF, DKIM oder DMARC zur Authentifizierung von E-Mails verwendet, sollten diese Felder „Pass“ anzeigen:

- spf=Pass

- dkim=Pass

- dmarc=Pass

Wenn die E-Mail weitergeleitet wurde und über ARC-Authentifizierung verfügt, kannst du auch das Feld ARC-Authentication-Results überprüfen, um zu sehen, ob die ursprüngliche Nachricht SPF, DKIM und DMARC bestanden hat.

Mit den oben genannten Methoden solltest du in der Lage sein zu identifizieren, ob eine Nachricht gefälscht wurde.

Wie du E-Mail-Spoofing verhindern kannst

Du kannst auf zwei Arten Opfer von E-Mail-Spoofing werden:

- Du kannst eine gefälschte E-Mail erhalten, zum Beispiel bei einem Phishing-Angriff.

- Wenn du eine Adresse mit deiner eigenen Domäne hast (wie [email protected]), können Angreifer deine Domäne fälschen, um sie für Spam, Phishing oder andere böswillige Zwecke zu nutzen.

Unabhängig davon, ob du eine Domäne hast oder nicht, hier ist, wie du dich gegen E-Mail-Spoofing schützen kannst.

Nutze einen sicheren E-Mail-Anbieter

Wechsle zu einem privaten und sicheren E-Mail-Dienst, wie dem Ende-zu-Ende-verschlüsselten Proton Mail. Mit Proton Mail erhältst du fortschrittliche Spamfilter und andere Sicherheitsfunktionen, um dein Konto vor unerwünschten Nachrichten zu schützen.

Setze E-Mail-Authentifizierung um

Wenn du deine eigene Domäne hast, ist es unerlässlich, die Haupt-E-Mail-Protokolle zu implementieren, um deine Domäne vor Spoofing zu schützen:

- SPF (Sender Policy Framework) stellt sicher, dass eine E-Mail von einer IP-Adresse gesendet wurde, die autorisiert ist, E-Mails vom Domänennamen des Absenders zu senden.

- DKIM (DomainKeys Identified Mail) überprüft kryptografisch, dass die Adresse des Absenders und der Inhalt der Nachricht während der Übertragung nicht verändert wurden.

- DMARC (Domain-based Message Authentication, Reporting, and Conformance) stellt sicher, dass die Domain in den DKIM- und SPF-Prüfungen mit der Absenderdomain im From-Feld übereinstimmt, eine wesentliche Kontrolle gegen Spoofing.

Mit Proton Mail kannst du diese Anti-Spoofing-Maßnahmen ganz einfach mit einem einfachen Assistenten einrichten.

Verdächtige E-Mails melden

Die meisten großen E-Mail-Dienste wie Gmail, Proton Mail und Outlook verfügen über automatische Spamfilter, die verdächtige Nachrichten in den Spam- oder Junk-Mail-Ordner verschieben.

Wenn du eine gefälschte E-Mail in deinem Posteingang siehst, melde sie als Spam oder verschiebe sie in den Spam-Ordner. Auf diese Weise sollte der Spamfilter zukünftige Nachrichten von diesem Absender erkennen. Wenn es wie Phishing aussieht, bieten dir die meisten großen E-Mail-Anbieter auch eine Möglichkeit, Phishing zu melden.

Spam blockieren und filtern

Wenn du hartnäckige unerwünschte E-Mails mit einer gefälschten Adresse erhältst, kannst du immer die Adresse blockieren, um sie aus deinem Posteingang zu entfernen und das Risiko zu verringern, darauf zu antworten.

Große E-Mail-Anbieter wie Proton Mail ermöglichen es dir auch, E-Mails zu filtern, sodass du vermutlich gefälschte E-Mails zum späteren Überprüfen in den Spam- oder einen anderen Ordner versenden kannst.

Achte auf Anzeichen von Spoofing

Vor allem sei vorsichtig bei allen E-Mails von unbekannten Absendern. Überprüfe die Möglichkeiten, Spoofing zu identifizieren, bevor du darauf antwortest, auf Links klickst oder Anhänge herunterlädst.

Und wie immer, befolge die üblichen Sicherheitstipps, um dich zu schützen, falls du Opfer einer gefälschten Phishing-E-Mail wirst:

- Verwende starke Passwörter und Zwei-Faktor-Authentifizierung (2FA).

- Halte deine Betriebssysteme, Apps und Antivirensoftware aktuell, um Malware(neues Fenster) zu blockieren oder zu entfernen.

Schütze deine eigene Domain vor E-Mail-Spoofing

Zusammengefasst, befolge die oben genannten Tipps, um nicht Opfer von E-Mail-Spoofing zu werden. Vor allem achte auf Anzeichen von Spoofing und Phishing, und wenn du unsicher bist, reagiere auf keinen Fall! Melde die Nachricht als Spam oder Phishing oder lösche sie einfach.

Wenn du eine eigene Domain hast, ist die Verwendung von DMARC mit SPF- und DKIM-Authentifizierung der effektivste Weg, um Missbrauch deiner Domain zu verhindern.

Das Einrichten von DMARC kann knifflig sein, da es von einer erfolgreichen Implementierung von SPF und/oder DKIM abhängt, aber mit einem bezahlten Proton Mail-Plan ist es einfach. Wir führen dich Schritt für Schritt durch das Einrichten deiner eigenen Domain mit DKIM, SPF und DMARC.

Mit Proton Mail erhältst du auch automatisierten Schutz vor Missbrauch und Konto-Sicherheit sowie Proton Sentinel, ein fortschrittliches Hochsicherheitsprogramm für diejenigen, die maximalen Kontoschutz und Unterstützung benötigen.

Also schließe dich uns an, schütze dich vor Spoofing und bleibe sicher!